Configurer les Webhooks

Mise en place

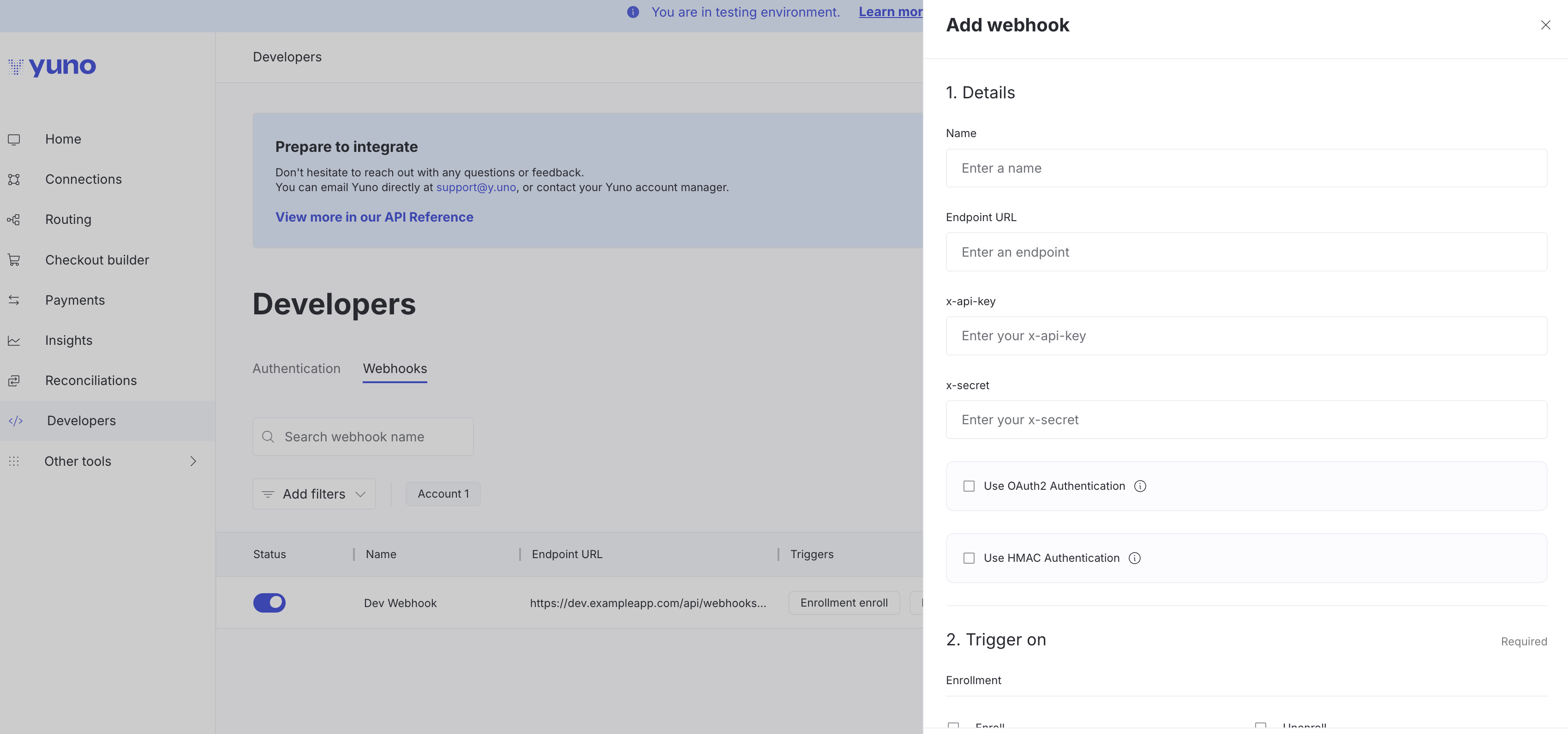

Vous pouvez configurer les webhooks à l'aide du tableau de bord Yuno:

- Accédez à l'onglet Développeurs.

- Cliquez sur Webhooks

- Cliquez sur Ajouter un webhook

Une barre latérale s'ouvrira dans laquelle vous pourrez configurer :

- Nom: Identifiez votre webhook

- Endpoint : URL de votre serveur pour recevoir les notifications

- x-api-key: votre clé API (envoyée dans les en-têtes de notification)

- x-secret: votre secret (envoyé dans les en-têtes de notification)

- Utiliser l'authentification OAuth2: case à cocher facultative pour OAuth2

- Utiliser l'authentification HMAC: case à cocher facultative pour la vérification de la signature HMAC

Déclencher sur: sélectionnez les événements qui déclencheront ce webhook (inscription, paiement, abonnement, etc.)

Une fois configuré, le webhook enverra des notifications chaque fois que les événements sélectionnés se produiront. L'image ci-dessous montre le panneau latéral permettant d'ajouter un webhook.

Dans l'onglet Développeurs du tableau de bord Yuno, vous pouvez activer et désactiver les webhooks à l'aide du bouton bascule Statut.

Accédez à la page Exemples de webhooks pour consulter des exemples de paiement, d'inscription et de nombreux autres événements de notification.

Authentification HMAC

Lorsque vous activez Utiliser l'authentification HMAC Dans le tableau de bord, vous fournirez une clé secrète client. Yuno utilisera cette clé pour générer une signature HMAC et l'envoyer dans le x-hmac-signature En-tête HTTP avec chaque requête webhook, vous permettant de vérifier que les webhooks proviennent bien de Yuno et n'ont pas été altérés.

Consultez le guide Vérifier les signatures Webhook (HMAC) pour plus de détails sur la mise en œuvre.

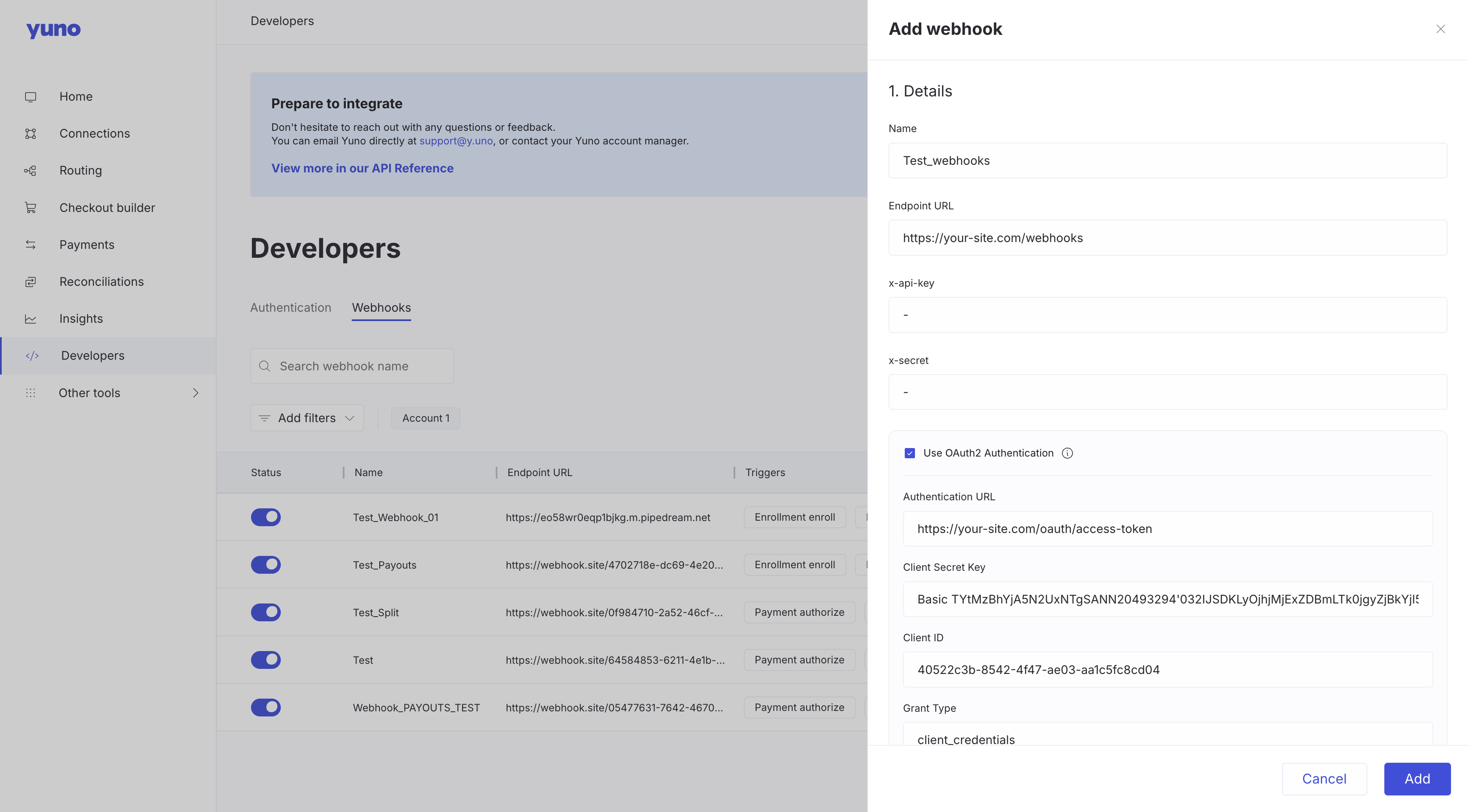

oAuth2

Lorsque vous activez l'option Utiliser l'authentification OAuth2 dans le tableau de bord, vous pouvez configurer les paramètres suivants afin que Yuno puisse obtenir le token d'autorisation token sera envoyé dans les en-têtes du webhook :

Authentication_urlurl à utiliser pour l'authentificationCredentials: Informations d'identification nécessaires pour communiquer avec l'URL d'authentification.- Clé secrète du client

- Client Client_ID

Grant type: Type d'octroi pour l'authentification.

Processus de confirmation de la réception

Les webhooks de Yuno s'attendent à recevoir un statut HTTP 200 OK comme réponse pour indiquer que le webhook a été reçu. La réponse du système marchand ne doit pas fournir d'informations sur le corps de la demande, mais seulement le statut HTTP 200. Si aucune réponse n'est reçue dans le délai imparti, les webhooks de Yuno enverront la notification d'événement jusqu'à sept fois afin d'éviter toute perte d'informations. Le tableau ci-dessous présente le calendrier de notification des webhooks et le temps d'attente de la confirmation.

Événement | Délai après la première tentative |

|---|---|

Première tentative | |

Deuxième tentative | 5 minutes |

Troisième tentative | 50 minutes |

Quatrième tentative | 6 heures |

Cinquième tentative | 24 heures |

Sixième tentative | 48 heures |

Septième tentative | 96 heures |

Types d'événements Webhooks

Selon le type d'événement, vous recevrez un type différent de webhook et d'événement. Le tableau suivant présente les types d'événements possibles pour les inscriptions et les paiements actuellement disponibles.

| Type | type_événement |

|---|---|

| inscription | s'inscrire |

| inscription | désinscrire |

| inscription | expiration |

| payment | achat |

| payment | autoriser |

| payment | capture |

| payment | remboursement |

| payment | annuler |

| payment | vérifier |

| payment | rétrofacturation |

| payment | dépistage des fraudes |

| Paiement | Paiement |

| abonnement | Créer la |

| abonnement | pause |

| abonnement | résumé |

| abonnement | actif |

| abonnement | annuler |

| abonnement | complet |

| l'embarquement | Créer la |

| l'embarquement | en attente |

| l'embarquement | a réussi |

| l'embarquement | annulé |

| l'embarquement | décliné |

| l'embarquement | bloqué |

| l'embarquement | débloqué |

subscription.activeest envoyé uniquement lorsqu'un abonnement passe d'un autre statut valide àACTIVE. Aucun webhook n'est émis si l'abonnement est déjà actif.

Comportement du webhook de détection des fraudes

Lorsqu'une transaction est refusée par le système de détection des fraudes et n'est traitée par aucun fournisseur, aucune transaction n'est créée — le transactions Le tableau revient vide. Dans ce cas, les seuls éléments créés se trouvent dans le fraud_screening objet, et le webhook qui est déclenché est payment.fraud_screening.

Si, en raison de la configuration du routage, le filtrage anti-fraude est refusé mais que la transaction est tout de même traitée, l'événement envoyé au client est payment.purchase.

Mise à jour il y a environ 1 mois